tp link路由器TL-ER6520G V1 某企业网络配置实例tplink路由器设置

tplink 2017-8-21 2:6:55 tplink 次浏览

目录

第一章 某企业的组网需求

TL-ER6520G是TP-LINK公司推出的双核全千兆企业VPN路由器产品,主要定位于企业、机关单位、园区、连锁酒店等需要高速互联网接入、上网行为管理和远程安全通信的网络环境。

下面我们来看以TL-ER6520G路由器为核心设备的典型组网方案。

某企业需要对其现有的网络进行重新规则和布置,组建一个安全、稳定、高效的办公网络环境,企业的详细需求方案如下:

1. 企业从电信、联通各办理30M的光纤宽带,联通线路的宽带接入方式为PPPoE拨号,电信线路的宽带接入方式为静态IP地址;要求实现"电信走电信,联通走联通",内网所有电脑从电信线路访问外网的8080端口;

2. 企业内部有研发、市场、人事三个部门,研发部又分为软件、硬件、测试三个小部门;企业为信息安全考虑,要求各部门使用不同的网段,并且不允许相互访问;市场部、人事部可全天候访问外网,研发部只能在非工作时间访问外网;企业有两个服务器群,服务器群1位于广域网区(DMZ区),对广域网、市场部、人事部全天候开放;服务器群2位于工作区,仅对企业内部员工开放;企业要求需要防范来自企业内部的ARP欺骗、DOS等常见攻击,并禁止企业员工使用P2P类软件、金融类软件、视频类软件、游戏类软件。

3. 为方便各地办事处、分公司安全的将业务数据实时传输到总部服务器,各地办事处、分公司需要与总部建立站点到站点的VPN隧道;为方便出差员工安全的访问总部服务器,需要建立PC到站点模式的VPN隧道;

4. 为合理利用带宽资源,要求对各个部门所使用的带宽进行限制;

5. 企业服务器群1上有两台WEB服务器(80端口),要求实现访问不同WAN口映射到不同服务器;

6. 企业需要经常性的给内部员工发布公告信息;需要对网络流量进行实时监控,监控服务器需要对企业内部访问外网的数据进行监控和备份。

需求分析

现对该组网方案需求做分析和规划:

1. 根据该组网方案需求,企业内部可划分为7个区段,分别是电信宽带区段、联通宽带区段、服务器群1区段、服务器群2区段、市场部门区段、人事部门区段、研发部门区段,对应的区段名称分别为ISP-Telecom、ISP-Unicom、DMZ、Server、Marketing、Personnel、RD;

2. 企业内部划分为7个网段,通过VLAN实现隔离,分别是DMZ区段网段为192.168.10.0/24,Server区段网段为192.168.20.0/24,Marketing区段网段为192.168.30.0/24,Personnel区段网段为192.168.40.0/24,RD区段有3个网段:研发软件部门网段为192.168.50.0/24,研发硬件部门网段为192.168.60.0/24,研发测试部门网段为192.168.70.0/24;

3. 通过访问策略实现区段之间、区段内各网段之间的访问权限;

4. 通过流量均衡实现"电信走电信、联通走联通"以及内网所有电脑从电信线路访问外网的8080端口;

5. 通过ARP防护实现防范企业内部的ARP欺骗;通过攻击防护实现防范DOS等常见攻击;

6. 通过应用限制实现禁止企业员工使用P2P类软件、金融类软件、视频类软件、游戏类软件;

7. 各地办事处、分公司与总部之间站点到站点的VPN通过建立IPSec隧道实现,出差员工使用PC到站点的VPN通过开启PPTP/L2TP服务实现;

8. 通过带宽控制实现合理利用带宽资源;

9. 通过虚拟服务器实现访问不同WAN口映射到不同服务器;

10. 通过端口电子公告实现经常性的给内部员工发布公告信息;

11. 通过开启流量统计实现对网络流量进行实时监控;

12. 通过端口监控实现监控服务器需要对企业内部访问外网的数据进行监控和备份。

![路由器[TL-ER6520G V1] 某企业网络配置实例](http://www.192-168-1-1.net.cn/tplink/zb_users/upload/20121213173234176.jpg)

在开始配置路由器之前,我们需要对整个组网方案有清晰的思路和规划。而在配置路由器的具体功能之前,我们还需要完成一些配置前的准备工作,包括VLAN配置、区段和接口配置、全局对象配置。

2.1 VLAN设置VLAN可将网络逻辑地分割成数个不同的广播域,实现数据包只在VLAN内转发。TL-ER6520G路由器支持Access、Trunk、Hybrid三种端口的链路类型。

根据前面的需求分析,我们做如下规划:端口1用来连接电信宽带,端口2用来连接联通宽带线路,端口3用来连接服务器群2、市场部、人事部、研发部,端口4用来连接服务器群1。

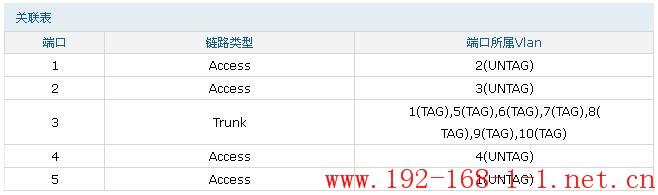

端口3需要处理多个VLAN的数据,且核心层交换机需要通过数据包中的VLAN TAG来转发数据包,端口3需要设置为trunk;端口1、2、4、5只需要处理一个VLAN的数据,则端口链路类型配置为access。

2.1.1 配置物理端口链路类型根据前面的分析配置端口链路类型

基本设置 >> VLAN设置 >> 端口设置

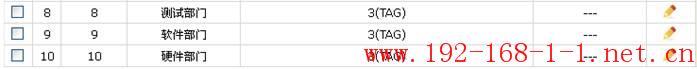

依次创建VLAN 2/3/4/5/6/7/8/9/10,其中VLAN 2的端口成员为端口1,对应电信宽带线路;VLAN 的端口成员为端口2,对应联通宽带线路;VLAN 4的端口成员为端口4,对应公网服务器群;VLAN 5/6/7/8/9/10的端口成员为端口3,分别对应内网服务器群、市场部门、人事部门、测试部门、软件部门、硬件部门。

基本设置 >> VLAN设置 >> VLAN设置

设置完成后,在 基本设置 >> VLAN设置 >> 关联表 中可查看配置结果。

企业内部划分为7个区段,分别是电信宽带区段、联通宽带区段、服务器群1区段、服务器群2区段、市场部门区段、人事部门区段、研发部门区段配置区段。

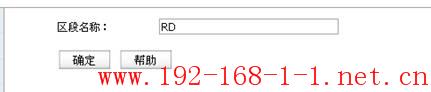

添加区段ISP-Telecom、ISP-Unicom、DMZ、Server、Marketing、Personnel、RD,分别对应电信宽带区段、联通宽带区段、服务器群1区段、服务器群2区段、市场部门区段、人事部门区段、研发部门区段。

1. 配置区段ISP-Telecom

电信线路的宽带接入方式为静态IP地址,则在区段ISP-Telecom中添加接口类型eth。给接口eth配置电信提供的网络参数和上下行带宽等。

2. 配置区段ISP-Unicom

联通线路的宽带接入方式为PPPoE,则先在区段ISP-Unicom中添加eth接口,再添加pppoe接口Link到eth接口。给pppoe接口添加宽带账号、密码,上下行带宽等。

在区段ISP-Unicom添加eth接口

添加PPPoE接口,并将eth接口Link到eth接口

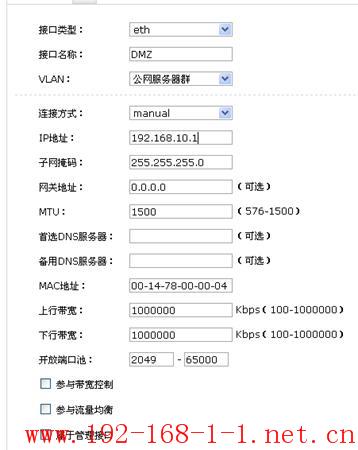

3. 配置区段DMZ

区段DMZ即服务器群1区段,网段为192.168.10.0/24。添加接口类型eth,手动给该接口配置IP地址。

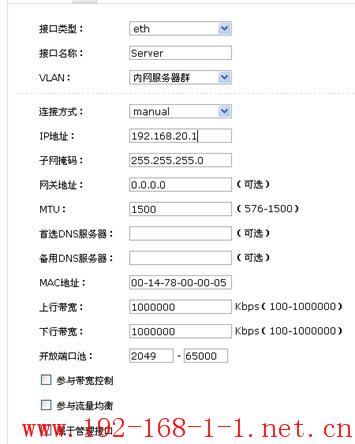

4. 配置区段Server

区段Server即服务器群2区段,网段为192.168.20.0/24。添加接口类型eth,手动给该接口配置IP地址。

5. 配置区段Marketing

区段Marketing即市场部门区段,网段为192.168.30.0/24。添加接口类型eth,手动给该接口配置IP地址。

6. 配置区段Personnel

区段Personnel即人事部门区段,网段为192.168.40.0/24。添加接口类型eth,手动给该接口配置IP地址。

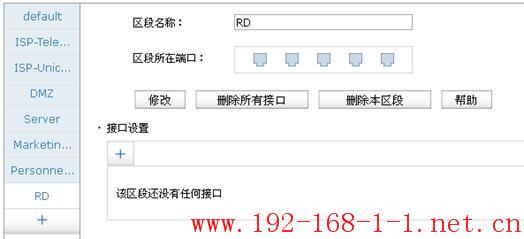

7. 配置区段RD

区段RD即研发部门区段,内有3个小部门,软件部门网段为192.168.50.0/24、硬件部门网段为192.168.60.0/24、测试部门网段为192.168.70.0/24。添加3个eth接口,并分别手动配置其IP地址。

添加接口类型eth,手动给该接口配置软件部门的IP地址

添加接口类型eth,手动给该接口配置硬件部门的IP地址

添加接口类型eth,手动给该接口配置测试部门的IP地址

2.3 全局对象设置通过对整个组网方案的规划,我们已经十分清楚在整个配置过程中需要用到的全局变量,接下来我们通过地址管理、时间管理、IP地址池、服务类型对这些变量进行配置。

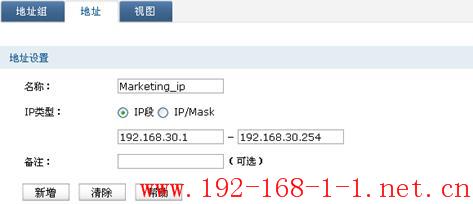

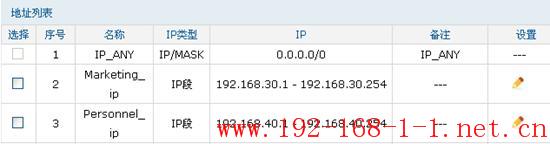

2.3.1 配置地址管理在后续的网络权限配置中,会涉及到针对市场部门、人事部门、软件部门、硬件部门、测试部门网段的规则设置。

#添加组名Marketing、Personnel、RD_Software、RD_Hardware、RD_Testing

对象管理 >> 地址管理 >> 地址组

#添加地址段

Marketing_ip 对应地址 192.168.30.1-192.168.30.254

Personnel_ip 对应地址 192.168.40.1-192.168.40.254

RD_Software_ip 对应地址 192.168.50.1-192.168.50.254

RD_Hardware_ip 对应地址 192.168.60.1-192.168.60.254

RD_Testing_ip 对应地址 192.168.70.1-192.168.70.254

对象管理 >> 地址管理 >> 地址

添加完成,地址列表显示如下

#视图设置

组Marketing包含地址Marketing_ip

组Personnel包含地址Personnel_ip

组RD_Software包含地址RD_Software_ip

组RD_Hardware包含地址RD_Hardware_ip

组RD_Testing包含地址RD_Testing_ip

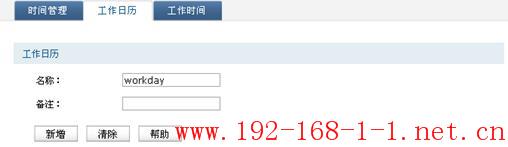

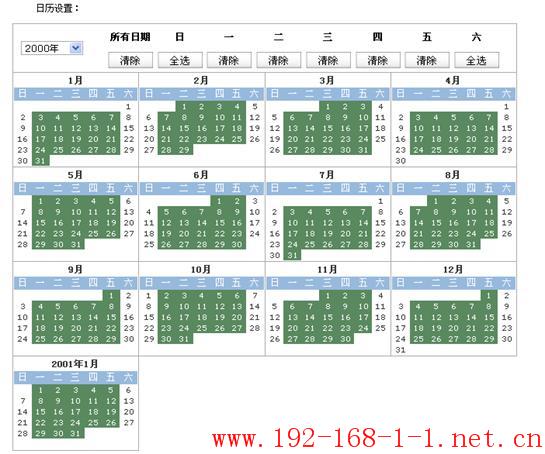

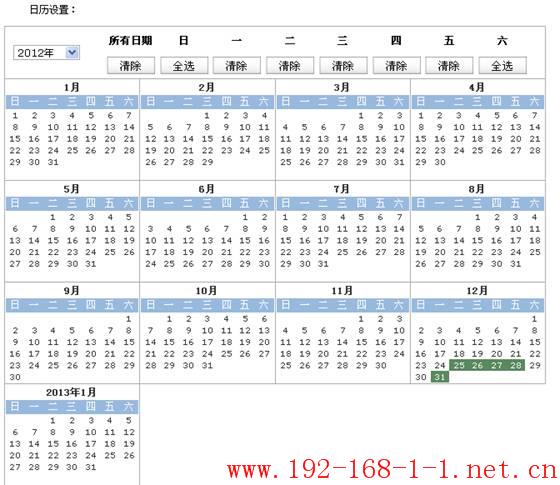

在后续的网络权限和电子公告功能配置中,需要使用到上班时间和元旦放假时间通知时间这两个时间配置项,下面我们就逐一配置这两个时间全局参数。

1) 添加上班时间段的时间管理

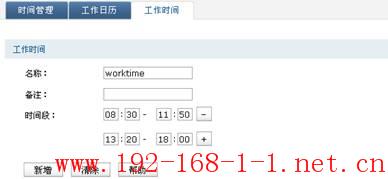

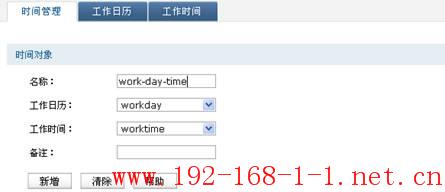

上班时间指的是每周一到周五的上午8:30—11:50和下午的13:20—18:00,先添加工作日历包含全年的每周一到周五,再添加工作时间8:30—11:50和13:20—18:00,最后将工作日历和工作时间进行组合。

#添加工作日历

#添加工作时间

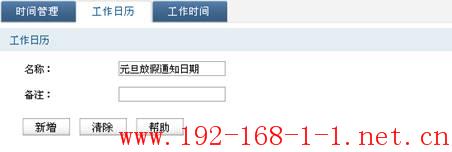

元旦放假时间通知时间指的是元旦放假前一周的周一到周五的8:30—11:50和13:20—18:00。

#添加工作日历

# 添加时间管理

注:这里的工作时间直接引用上班时间的工作时间。

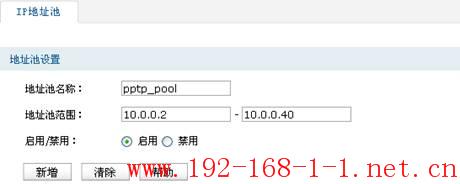

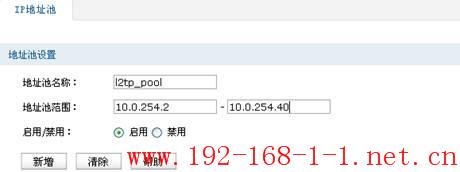

在后续给出差员工配置PC到站点的PPTP/L2TP VPN时,会涉及到PPTP/L2TP VPN隧道地址池的添加。

对象管理 >> IP地址池

在后续配置"内网所有电脑从电信线路访问外网的8080端口"时需要使用到目的端口为8080的服务类型。

添加服务器类型,目的端口为8080的TCP/UDP协议。

对象管理 >> IP地址池

通过第二章,我们已经完成配置前的准备工作,现在为保证内部网段市场部门、人事部门、软件部门、硬件部门、测试部门、服务器群1可通过电信、联通的两条宽带线路正常上网,需要将TL-ER6520G配置成具备NAPT功能的路由器。

因为对于每个网段来说都有两个出口,即电信和联通,所以对于每个网段来说,都需要配置两条NAPT规则。

传输控制 >> NAT设置 >> NAPT

我们现在将需求分析中涉及企业内部网络权限和网络安全的内容进行罗列:

1. 各部门使用不同网段,不允许相互访问;

2. 市场部门、人事部门可全天候访问外网,研发部门只能在非工作时间访问外网;

3. 服务器群1对广域网、市场部门、人事部门全天候开放,对研发部门只在非工作时间开放;

4. 服务器群2对企业内部员工完全开放;

5. 需要防范来自企业内部的ARP欺骗、DOS等常见攻击;

6. 禁止企业员工使用P2P类软件、金融类软件、视频类软件、游戏类软件。

4.1 配置访问规则TL-ER6520G默认是允许所有区段的所有接口直接通信,为实现上述的需求,我们需要在访问规则中的"区段间访问规则"和"区段内访问规则"中配置相应的策略实现。

4.1.1 区段间访问规则我们已经在路由器中定义了7个区段,现在我们逐一实现涉及区段之间的访问规则。

#实现1:研发部、市场部、人事部三个部门之间不允许相互访问

安全管理 >> 访问策略 >> 区段间访问规则

选择相应的显示区段,即Marketing<->Personnel、Marketing<->RD、Personnel<->RD。

在区段间规则中,我们需要配置6个方向的规则即:Marketing->Personnel、Personnel-> Marketing、Marketing->RD、RD-> Marketing、Personnel->RD、RD-> Personnel。

下面我们以市场部门区段和人事部门区段之间规则为例进行配置。

配置Marketing->Personnel规则

配置Personnel-> Marketing规则

同理我们配置Marketing->RD、RD-> Marketing、Personnel->RD、RD-> Personnel的规则,配置完成后,规则条目如下:

区段Marketing与区段Personnel之间规则

区段Marketing与区段RD之间规则

区段Personnel与区段RD之间规则

#实现2:服务器群1对广域网、市场部、人事部全天候开放,对研发部只在非工作时间开放

因为路由器默认是允许所有区段的所有接口直接通信,所以不需要配置服务器群1区段与电信宽带区段、联通宽带区段、市场部门区段、人事部门区段的区段间访问规则。只需配置服务器群1区段和RD区段之间的区段间访问规则。

安全管理 >> 访问策略 >> 区段间访问规则

选择相应的显示区段:DMZ<->RD

设置相应规则,选择生效时间,配置结果如下:

# 实现3:服务器群2对企业内部员工完全开放,禁止内部服务器群2访问外网和服务器群1

安全管理 >> 访问策略 >> 区段间访问规则

选择相应的显示区段:ISP-Telecom<->Server、ISP-Unicom<->Server、DMZ<->Server

在相关的配置界面上配置对应规则:ISP-Telecom->Server、Server-> ISP-Telecom、ISP-Unicom->Server、Server-> ISP-Unicom、DMZ->Server、Server-> DMZ。

配置完成后,规则条目如下:

区段ISP-Telecom与区段Server之间规则

区段ISP-Unicom与区段Server之间规则

区段DMZ与区段Server之间规则

# 实现4:市场部、人事部可全天候访问外网,研发部只能在非工作时间访问外网

因为路由器默认是允许所有区段的所有接口直接通信,所以不需要配置市场部门区段、人事部门区段和电信宽带区段、联通宽带区段之间的区段间访问规则。只需要配置研发部门区段和电信宽带区段、联通宽带区段之间的区段间访问规则。

安全管理 >> 访问策略 >> 区段间访问规则

选择相应的显示区段:ISP-Telecom<->RD、ISP-Unicom<->RD。

配置完成后,规则条目如下:

区段ISP-Telecom与区段RD之间规则

区段ISP-Unicom与区段RD之间规则

在区段内访问规则中,我们要实现:区段RD中软件部门、硬件部门、测试部门不能相互访问。

配置完成后配置条目如下:

为有效的防止内网的ARP欺骗,我们需要对内网所有电脑做IP与MAC绑定,在路由器中添加IP与MAC绑定信息有两种方式:ARP扫描和手动添加IP/MAC。

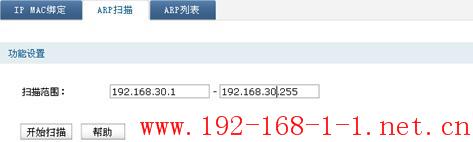

通过ARP扫描方式添加每个网段范围的IP/MAC绑定信息

安全管理 >> ARP防护 >> ARP扫描

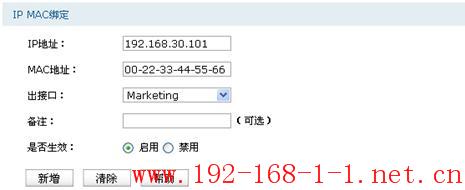

针对每个出接口添加对应的IP/MAC绑定信息

安全管理 >> ARP防护 >> IP MAC绑定

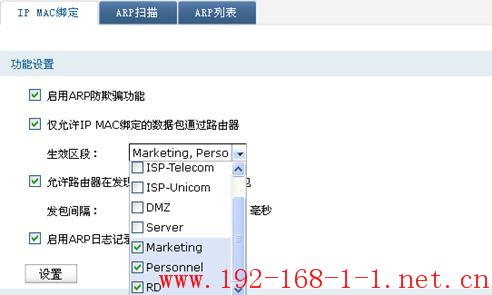

在添加完成对应的IP/MAC绑定信息之后,启用ARP防欺骗功能,并选择对应的生效区段。

安全管理 >> ARP防护 >> IP MAC绑定

在路由器中启用攻击防护选项可有效的防护Flood类攻击和可疑包攻击

安全管理 >> 攻击防护 >> 攻击防护

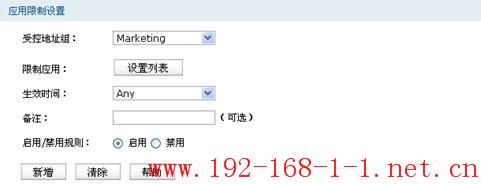

通过应用控制实现市场部门、人事部门、研发部门的员工禁止使用P2P类软件、金融股票类软件、视频类软件、游戏类软件。

下面我们以市场部门的应用控制规则配置为例:

安全管理 >> 应用控制 >> 应用限制

安全管理 >> 应用控制 >> 应用限制

选择限制列表

同理配置人事部门、研发部门的应用控制规则,配置完成后规则如下:

在这一章节,我们通过带宽控制实现合理利用带宽资源的目标,企业内部需要进行带宽控制的区段有市场部门区段、人事部门区段、研发部门区段。

企业的总带宽为电信30M光纤+联通30M光纤=60M,再根据企业内部各个部门对带宽的需求,我们做如下规划:市场部门对带宽需求较大,我们给市场部门每台电脑到每个出口的上下行带宽限制为800Kbps;人事部门对带宽需求一般,我们给人事部门每台电脑到每个出口的上下行带宽限制为600Kbps;研发部门对带宽需求较小,我们给研发部门每台电脑到每个出口的上下行带宽限制为400Kbps。

下面我们以市场部门的带宽控制配置为例:

传输控制 >> 带宽控制 >> 带宽控制规则

配置市场部门到电信线路的上行带宽

配置市场部门到电信线路的下行带宽

配置市场部门到联通线路的上行带宽

配置市场部门到联通线路的下行带宽

配置完成后,规则条目如下:

同理配置人事部门、研发部门到电信、联通线路的带宽。

第六章 流量均衡在这一章节,我们通过流量均衡实现需求:"电信走电信,联通走联通",内网所有电脑从电信线路访问外网的8080端口。

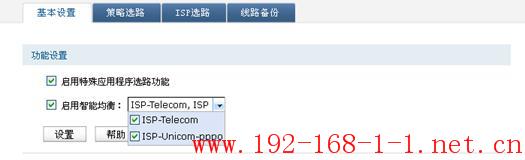

6.1 流量智能均衡选择电信线路、联通线路的出接口(ISP-Telecom、ISP-Unicom-pppoe)参与智能均衡。

TL-ER6520G路由器的WAN口1连接电信线路,WAN口2连接联通线路,通过ISP选路功能实现"电信走电信,联通走联通"。

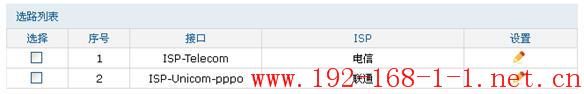

传输控制 >> 流量均衡 >> ISP选路

接口ISP-Telecom选择电信、接口ISP-Unicom-pppoe选择联通

配置完成后,配置条目如下:

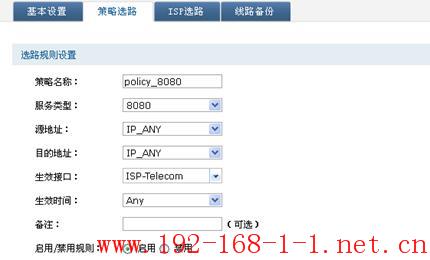

在策略选路中,配置规则将目的端口号为8080的数据从ISP-Telecom进行转发,实现"内网所有电脑从电信线路访问外网的8080端口"。

我们通过在办事处、分公司与总部之间建立站点到站点模式的IPSec VPN,实现办事处、分公司安全的将业务数据实时传输到总部服务器。

在总部搭建PC到站点模式的PPTP/L2TP VPN服务器,实现出差员工安全的访问总部服务器资源。

7.1 办事处与总部之间的IPSec VPN要建立IPSec VPN隧道,需要在总部和办事处的路由器都进行IPSec的参数配置,下面我们以总部路由器配置为例。

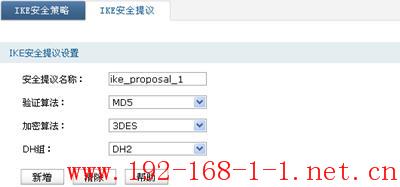

配置IKE安全提议

VPN >> IKE >> IKE安全提议

填入安全提议名称,选择相应的验证算法、加密算法、DH组交换

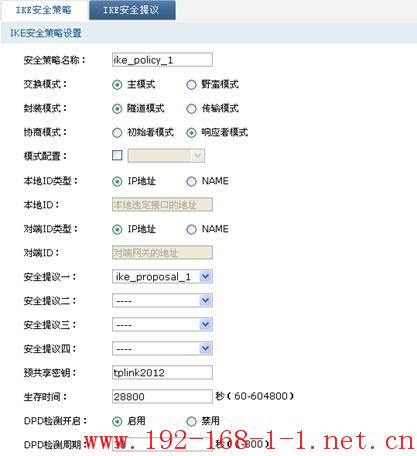

配置IKE安全策略

VPN >> IKE >> IKE安全策略

选择交换模式为主模式、封装模式为隧道模式、协商模式为响应者模式,安全提议选择刚才配置的IKE安全提议,填入预共享密钥、ike第一阶段生存时间,开启DPD检测。

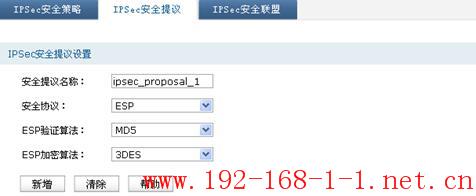

配置IPSec安全提议

填入安全提议名称,选择相应的验证算法、加密算法、DH组交换

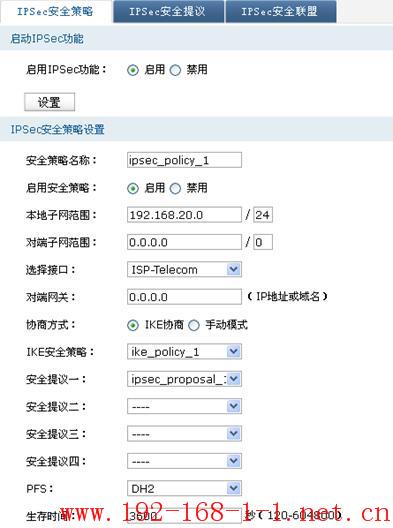

配置IPSec安全策略

VPN >> IPSec >> IPsec安全策略

本地子网范围填写办事处、分公司需要访问的网段地址,对端子网范围填写0.0.0.0/0(表示所有子网范围),选择VPN隧道的出接口,对端网关填写0.0.0.0(表示任何地址),选择IKE协商,添加IKE安全策略、IPSec安全提议、PFS。

在总部TL-ER6520G路由器上搭建PC到站点模式的PPTP/L2TP VPN服务器,作为出差员工VPN拨号的接入服务器。

出差员工只需要利用操作系统自带的VPN客户端进行拨号,即可连接到总部VPN服务器,并访问总部内部的服务器资源。

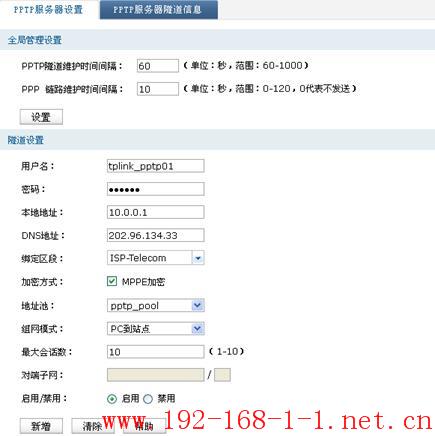

#配置PC到站点的PPTP VPN服务器

VPN >> PPTP >> PPTP服务器设置

添加用户名、密码、本地地址、DNS地址,将其绑定到电信线路区段,选择地址池,组网模式选择PC到站点。

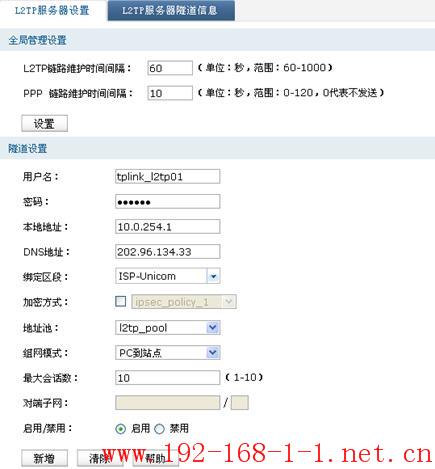

# 配置PC到站点的L2TP VPN服务器

VPN >> L2TP >> L2TP服务器设置

添加用户名、密码、本地地址、DNS地址,将其绑定到电信线路区段,选择地址池,组网模式选择PC到站点。

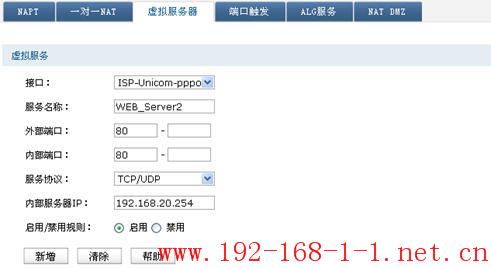

企业内部已经搭建两个WEB网站服务器,外网客户通过网站了解企业,现在我们通过虚拟服务器功能实现不同的WAN口地址对应不同的服务器。

内网两台WEB服务器的地址分别是192.168.20.253、192.168.20.254。

传输控制 >> NAT设置 >> 虚拟服务器

配置两条虚拟服务器映射

配置完成后,配置条目如下:

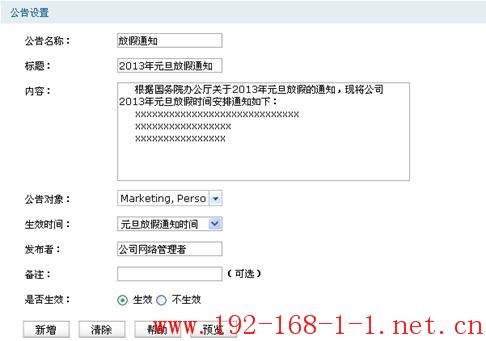

企业需要经常性的通过网络方式,发布一些通知信息,方便企业员工了解公司最新规定和通知,下面我们以企业发布2013年元旦

企业内部需要经常性发布公告性信息,下面以发布元旦放假公告为例

系统服务 >> 电子公告 >> 电子公告

添加公告的标题、内容、公告对象、公告发布时间、发布者。

通过开启流量统计功能,网络管理者可以实时查看企业内部员工的网络应用情况,及时了解企业网络的运行状况。

系统工具 >> 流量统计 >> IP流量统计

启用流量统计,选择源区段和目的区段

企业内部有一台监控服务器,用于对内部网络数据进行统计分析和备份,监控服务器直接连接到路由器的5号端口上,

基本设置 >> 交换机设置 >> 端口监控